Introducción: Elevando la Calidad de la Entropía Natural

La clase RNGneProcessor ha evolucionado a la versión 2.0, consolidándose como una herramienta robusta para la generación de semillas aleatorias a partir de fenómenos naturales (imágenes). El objetivo central sigue siendo extraer la aleatoriedad física inherente al ruido de la imagen (vórtices, olas, patrones caóticos) y purificarla en una Semilla Maestra Criptográfica mediante el uso de SHA-256.

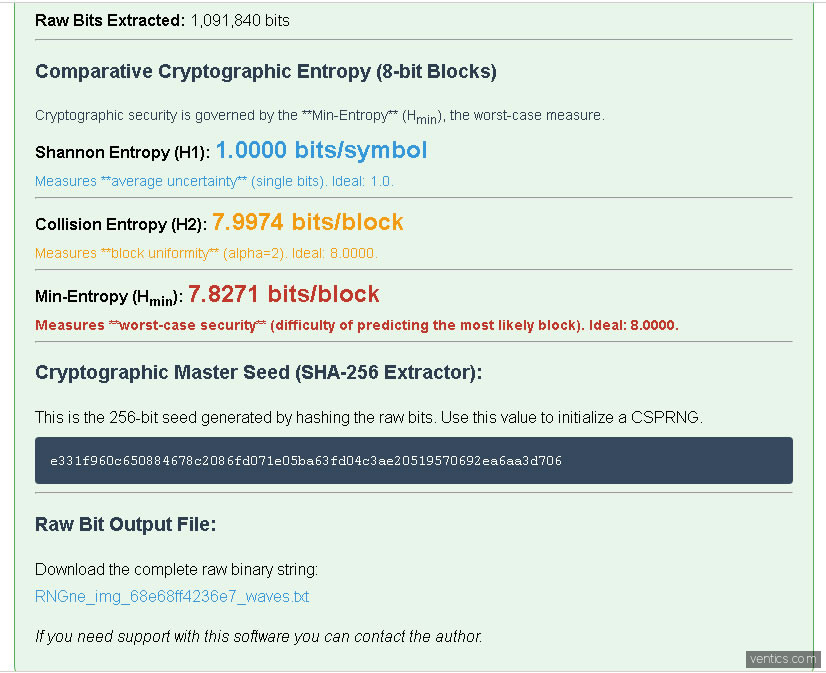

La mejora crucial en esta versión es la integración de las Entropías de Rényi, permitiendo una auditoría de seguridad que va más allá del análisis estadístico básico.

La Metodología: TRNG con Extractor Criptográfico

El flujo de trabajo del RNGneProcessor combina la física del ruido con la matemática de la seguridad:

- Recolección de Entropía Bruta (Harvester): La función

processImageForRandomBits()extrae el Bit Menos Significativo (LSB) de cada píxel, recolectando la fuente de ruido más débil y caótica de la imagen. - Auditoría de Calidad (Entropía): Se mide la calidad de los bits brutos extraídos usando tres métricas distintas, con énfasis en el «peor caso».

- Extracción de Pureza (Extracción Criptográfica): La función

extractMasterSeed()utiliza SHA-256 para comprimir y eliminar cualquier sesgo restante en la entropía bruta, garantizando una semilla final de 256 bits de pureza completa.

La Nueva Frontera: Entropía de Rényi para Seguridad

Si bien la Entropía de Shannon () es excelente para medir el desequilibrio general (es decir, si hay más ceros que unos), la criptografía requiere una medida más estricta. Aquí es donde entran las Entropías de Rényi, medidas en bloques de 8 bits (1 byte) para el análisis de seguridad estándar:

Entropía de Colisión (o )

- Lo que mide: La uniformidad de bloques. Se enfoca en cuán lejos está la distribución de los 256 posibles bytes de ser perfectamente plana. Un valor cercano a (para un bloque de 8 bits) es ideal.

- Importancia: Ayuda a confirmar que el proceso de extracción LSB no está favoreciendo ciertos patrones de bytes más allá del sesgo de un solo bit.

Entropía Mínima ()

- Lo que mide: La seguridad del peor caso. Esta es la métrica más importante. Se calcula a partir de la probabilidad del bloque más frecuente en toda la secuencia de bits.

- Importancia: es el valor de seguridad real de la fuente bruta. Si el resultado es (como en ejemplos reales), significa que la fuente no es perfectamente aleatoria, lo que justifica plenamente el uso del Extractor Criptográfico. Sin este análisis, no sabríamos el nivel de riesgo del material bruto.

Conclusión: La Criptografía Necesaria

La comparación de los resultados (ej., vs. ) es la prueba :

- perfecto (1.0) sugiere una gran fuente estadística.

- imperfecto (ej., 7.8271) revela una desviación minúscula inherente al proceso físico.

Esta pequeña desviación es lo que el Extractor SHA-256 corrige de forma determinista. Al aplicar el hash, se elimina la predictibilidad residual (los bits que faltan) y se garantiza que la Semilla Maestra final tenga una pureza de 256 bits completos, ideal para inicializar cualquier Generador de Números Pseudoaleatorios Criptográficamente Seguro (CSPRNG).

El RNGneProcessor v2.0 no solo extrae aleatoriedad de la naturaleza, sino que usa las herramientas más rigurosas de la criptografía para certificar y purificar esa aleatoriedad, haciéndola apta para los entornos de seguridad más exigentes.

Download: https://github.com/robertoaleman/RNGne

What the Class Does (The Process)

The RNGneProcessor class executes a three-stage pipeline to generate a master cryptographic seed:

- Entropy Harvester (Physical Input): The

processImageForRandomBits()method extracts the Least Significant Bit (LSB) from the grayscale value of every pixel. This LSB acts as a collector of tiny, unpredictable physical noise (atmospheric disturbance, sensor noise) present in the image, yielding a long string of raw, physical random bits. - Comparative Cryptographic Audit (Rényi Analysis): The class calculates three critical entropy measures on the raw bit string (analyzed in 8-bit blocks):

- Shannon Entropy (): Measures the average uncertainty (basic vs. balance).

- Collision Entropy (): Measures the uniformity of the blocks (how flat the distribution of all 256 possible bytes is).

- Min-Entropy ( or ): Measures the worst-case security. This identifies the probability of the single most likely block appearing, providing the true, minimum amount of randomness (in bits) available in the raw data.

- Cryptographic Extractor: The

extractMasterSeed()method uses the SHA-256 cryptographic hash function to process the raw bits. This step is essential because it eliminates any remaining statistical bias detected by the test.

What is Achieved with Version 2.0

The key achievement of V2.0 is the transition from a mere random bit generator to a certified cryptographic seed producer by explicitly addressing worst-case scenarios.

- Quantified Security Level: The most important achievement is obtaining the value. This metric tells you exactly, in bits, how much true randomness is in your raw source (e.g., bits/block). This is the cryptographic standard for assessing the quality of a random source, which Shannon Entropy () cannot provide.

- Justification of the Extractor: By showing that the raw entropy is typically high but slightly less than ideal (e.g., ), the analysis cryptographically justifies the need for the SHA-256 extractor. The hash function acts as a high-quality «purifier» that guarantees the final 256-bit seed is free of all detectable bias, making it suitable for initializing a CSPRNG (Cryptographically Secure Pseudo-Random Number Generator).

- Academic and Speculative Value: The comparative analysis facilitates deeper study (as we discussed), allowing users to quantify the «complexity» or «chaotic existence» of different natural phenomena. It provides a rigorous, universal metric to compare the randomness inherent in different physical sources.

Publicado el 08 Oct, 2025