La ciberseguridad ha muerto en el software. Es hora de que nazca en el silicio.

Durante décadas, hemos tratado la seguridad como un «parche» de última hora. Confiamos en que el Sistema Operativo proteja la memoria, mientras el hardware debajo permanece ciego, sordo y mudo ante ataques físicos.

Rowhammer, Spectre y los Timing Attacks nos enseñaron una lección brutal: si el hardware es vulnerable, el software es irrelevante.

Hoy presento el concepto de Silicio Inmune, validado a través de la arquitectura PON-RAM V1.0.

¿Qué es el Silicio Inmune? No es un firewall, ni un antivirus. Es la capacidad del hardware de «sentir» el ataque a través de la física del tiempo y la integridad de los datos.

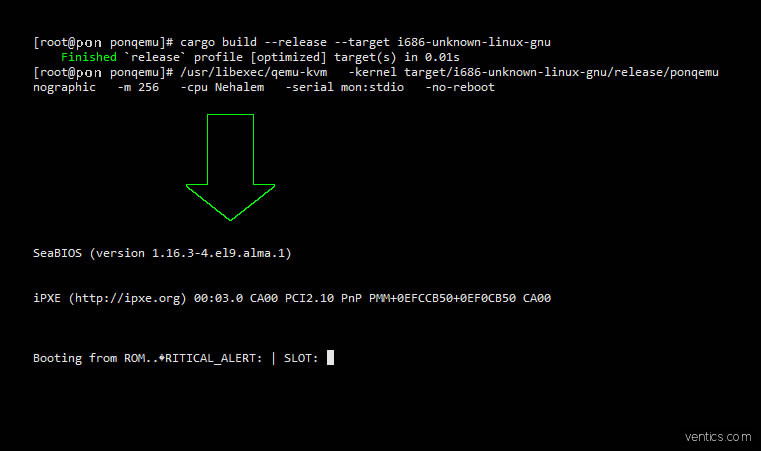

- Detección por Latencia: Nuestro sistema tiene un «pulso» nominal de 36-104 ciclos. Si un atacante intenta inyectar retardos o martillear filas (Rowhammer), el Semáforo de Hardware detecta la anomalía en nanosegundos.

- Apoptosis Digital: Ante una intrusión confirmada, el sistema no duda. Ejecuta un protocolo de Zeroización (borrado maestro de registros XMM) y entra en estado HALT. Preferimos un sistema que se detiene a uno que se deja comprometer.

- Caja Negra Forense: En la dirección física 0x90000, el sistema escribe la verdad antes de morir: ID del slot afectado, latencia exacta y tipo de violación.

Prueba de Campo: En mis pruebas recientes con SeaBIOS, el controlador detectó un intento de manipulación en el Slot 14. ¿El resultado? Una alerta crítica de violación de timing y el bloqueo total del bus en menos de lo que tarda un procesador normal en detectar un fallo de caché.

La soberanía tecnológica empieza en el átomo, no en el código.

El proyecto PON-RAM describe paso a paso cómo derrota a Rowhammer desde la propuesta de diseño hasta el análisis forense de la memoria post-ataque.

Publicado el 25 Dic, 2025